Last Roundup

El título del artículo original es: The Last Roundup: Is the government compiling a secret list of citizens to detain under martial law? El siguiente es copia aproximada del original

Global Research , June 6, 2008

Global Research, 6 de junio 2008

Radar Magazine (mayo-junio de 2008)

¿ESTÁ EN LA LISTA? En la primavera de 2007, un alto funcionario jubilado del Departamento de Justicia de EE.UU. se sentó ante el Congreso y contó una historia tan extraña y ominosa, podría haber surgido de las páginas de un thriller político de pasta. Se trataba de un burócrata de principios luchando para proteger a su país de un programa altamente clasificado con implicaciones siniestras. Plagada de drama, que incluyó una persecución de coches por las calles de Washington, DC, y una tensa reunión en la Casa Blanca, donde los secuaces del presidente hizo el burócrata tan nervioso, que exigió un testigo neutral estar presente.

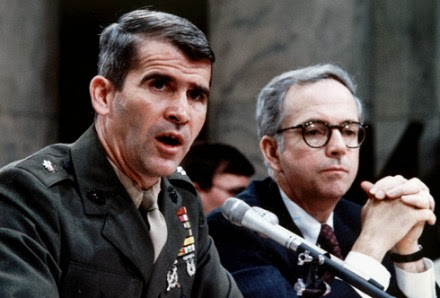

El burócrata fue James Comey, John Ashcroft el segundo al mando en el Departamento de Justicia durante el primer mandato de Bush. Comey había sido un fiel soldado de a pie políticos del Partido Republicano por muchos años. Sin embargo, en su testimonio ante el Comité Judicial del Senado, describió cómo se había vuelto cada vez más incómoda la revisión de los programas de vigilancia interna de la administración Bush y varios de espionaje. Gran parte de su testimonio se centró en una operación clandestina para que no se le permitió darle un nombre o incluso describir lo que hizo. Se dijo, sin embargo, que él y Ashcroft, había discutido el programa en marzo de 2004, tratando de decidir si es legal bajo las leyes federales. Poco antes de la fecha límite de certificación, Ashcroft se enfermó de pancreatitis, lo Comey procurador general de actuar, y Comey optado por no certificar el programa. Cuando comunicó su decisión a la Casa Blanca, los hombres de Bush le dijo que, en tantas palabras, a sus inquietudes y cosas en un lugar no revelado.

La continuidad del programa de gobernabilidad abarca los planes nacionales de emergencia que desencadenaría la toma de posesión del país por fuerzas extra-constitucionales. En resumen, es una hoja de ruta para lawComey marcial se negó a darse por vencido, y la disputa llegó a un punto en la fría noche del 10 de marzo de 2004, horas antes de la autorización del programa expiraba. En ese momento, Ashcroft se encontraba en cuidados intensivos en el hospital George Washington después de la cirugía de emergencia. Al parecer, a petición del propio presidente Bush, la Casa Blanca intentó, en palabras de Comey, "para tomar ventaja de un hombre muy enfermo", el envío de jefe de gabinete, Andrew Card y el entonces consejero de la Casa Blanca, Alberto Gonzales, en una misión para enfermería Ashcroft para persuadir al abogado dopado general para reemplazar su suplente. Enterado de su misión, Comey, acompañado por un destacamento de seguridad completo, saltó de su vehículo, corrió por las calles de la capital, luces encendidas, y "literalmente corriendo" por las escaleras del hospital para vencer allí.

Minutos más tarde, Gonzales y Card llegó con un sobre lleno de los formularios necesarios. Ashcroft, incluso en su estupor, no cayó en su táctica de mano dura. "Yo no soy el procurador general", dijo Ashcroft hombres de Bush. "Hay-señaló débilmente a Comey-" es el fiscal general. "Gonzales y Card estaban furiosos, saliendo sin ni siquiera reconocer la presencia de Comey en la habitación. Al día siguiente, el programa de espionaje interno clasificados que Comey encontrado tan inquietante se adelantó a petición de la Casa Blanca, "sin firma del Departamento de Justicia que acredite su legalidad", declaró.

¿Cuál fue el programa de misterio que tanto había alarmado Comey? Blogs políticos sonó durante semanas con la especulación. Aunque Comey declaró que el programa fue posteriormente reajustado para satisfacer sus inquietudes, no se puede dejar de preguntarse si la alteración no especificado satisfaga expertos constitucionales, o incluso ciudadanos comunes. Frente al retroceso de sus jefes en la Casa Blanca, ¿no es simplemente ceder y aceptar una concesión de señal? Dos meses después del testimonio de Comey al Congreso, el New York Times informó de un detalle muy tentadora: El programa que le llevó "una amenaza para la renuncia refiere al registro de equipo a través de grandes bases de datos electrónicas". El mayor misterio quedó intacta, sin embargo. "No se sabe exactamente por qué buscar en la bases de datos, o minería de datos, planteado como un debate jurídico furioso", admitió el artículo.

Una Nación, bajo vigilancia James Comey, testifica ante el Comité Judicial del Senado (Foto: Getty Images)

Otra pista proviene de una fuente más inesperada: el propio presidente Bush. Hacer frente a la nación desde la Oficina Oval en 2005, tras las primeras revelaciones de la vigilancia electrónica de la NSA sin orden judicial se hizo pública, Bush insistió en que el programa de espionaje en cuestión fue revisado "cada 45 días" como parte de la planificación para evaluar las amenazas a "la continuidad de nuestro gobierno".

Pocos estadounidenses-incluidos los periodistas profesionales-saber nada acerca de los llamados de Continuidad del Gobierno (COG) programas, por lo que no es de extrañar que la referencia que pasa por el Presidente recibió casi ninguna atención. COG reside en un ámbito jurídico confuso, que abarca los planes nacionales de emergencia que desencadenaría la toma de posesión del país por fuerzas extra-constitucionales-y efectivamente suspender la República. En resumen, es una hoja de ruta para la ley marcial.

Mientras Comey, quien dejó el Departamento de Justicia en 2005, se ha negado a hacer más comentarios sobre el asunto, una serie de ex empleados del gobierno y fuentes de inteligencia con el conocimiento independiente de las operaciones de vigilancia doméstica alegan que el programa que causó la solapa entre Comey y el Blanco House estaba relacionada con una base de datos de los estadounidenses que podrían considerarse las posibles amenazas en el caso de una emergencia nacional. Fuentes familiarizadas con el programa dicen que la recolección de datos del gobierno ha sido exagerada y probablemente llevó a cabo en violación de la ley federal y la protección de búsqueda e incautación irrazonables garantizado por la Cuarta Enmienda.

Según un alto funcionario del gobierno que sirvió con las autorizaciones de seguridad de alto nivel en cinco administraciones,"existe una base de datos de los estadounidenses, que, a menudo por el menor y más triviales razón, se consideran hostiles, y que, en un momento de pánico, podrían ser encarcelados. La base de datos puede identificar y localizar percibido "enemigos del estado" casi instantáneamente". Él y otras fuentes dicen que el radar de la base de datos se refiere a veces por el nombre de código principal del Núcleo. Una fuente afirma conocimiento que 8 millones de estadounidenses están enumerados en el principal núcleo como potencialmente sospechoso. En el caso de una emergencia nacional, estas personas podrían ser objeto de todo, desde una mayor vigilancia y seguimiento a las preguntas directas y, posiblemente, incluso la detención.

Desperate Times Si otro 9/11 se producen, la continuidad de los planes de gobierno se desarrolló durante la Guerra Fría entre en vigor (Foto: Getty Images)

Por supuesto, la ley federal es un tanto vaga en cuanto a lo que podría constituir una "emergencia nacional". Las órdenes ejecutivas emitidas durante las últimas tres décadas, lo definen como un "desastre natural, ataque militar, [o] de emergencias tecnológicas o de otro", mientras que documentos del Departamento de Defensa incluyen eventualidades como "motines, los actos de violencia, las insurrecciones, obstrucciones ilegales o conjuntos, [y] el desorden en perjuicio de la ley y el orden público". Según un informe de prensa, incluso de "oposición nacional a la invasión militar de EE.UU. en el extranjero" podría ser un desencadenante.

Imaginemos una situación angustiosa: atentados coordinados en varias ciudades de Estados Unidos que culminó en una gran explosión por ejemplo, un maletín nuclear-en Nueva York. Miles de civiles han muerto. Comercio está paralizada. El estado de emergencia declarado por el presidente. La continuidad de los planes de Gobierno que se desarrolló durante la Guerra Fría y agresiva revisado desde 9/11 entre en vigor. Sobrevivir a los funcionarios del gobierno son transportados a los complejos subterráneos protegidos talladas en las montañas de Maryland, Virginia y Pennsylvania. Los cambios de poder a un "gobierno paralelo" que consta de decenas de funcionarios en secreto preseleccionados. (Ya en la década de 1980, Donald Rumsfeld, el CEO de una compañía farmacéutica, y Dick Cheney, entonces congresista de Wyoming, fueron designados para puestos clave en el paso durante una emergencia declarada.) El Poder Ejecutivo es la sede única y absoluta de la autoridad, con el Congreso y el poder judicial a cumplir funciones de asesoramiento, en el mejor. El país se convierte, en cuestión de horas, un estado policial.

En el caso de un ataque a gran escala, la rama ejecutiva se convierte en la sede única y absoluta de la autoridad. El país se convierte, en cuestión de horas, un policía stateInterestingly, los proyectos elaborados durante la administración Reagan sugieren que este gobierno paralelo sería gobernante bajo la autoridad dada por la ley a la Federal Emergency Management Agency, casa de los desventurados mismo grupo que recientemente demostrado ser incapaz de distribuir agua a las víctimas del huracán desesperada. La incompetencia de la agencia en la lucha contra los desastres naturales es menos sorprendente cuando se considera que, desde su creación en 1970, gran parte de su atención se ha centrado en la planificación para la supervivencia del gobierno federal a raíz de un ataque nuclear decapitar.

Según la ley, durante una emergencia nacional, FEMA y su organización matriz, el Departamento de Seguridad Nacional, estará facultada para incautar la propiedad privada y pública, todas las formas de transporte, y todos los suministros de alimentos. El organismo pueda expedir los comandantes militares para ejecutar gobiernos estatales y locales, y podría ordenar la detención de ciudadanos sin orden judicial, que mantienen sin juicio durante el tiempo que el gobierno actúe lo considere necesario. Desde la perspectiva cómodo de los tiempos de paz, tal comportamiento por parte del gobierno puede parecer exagerado. Pero no fue hace mucho tiempo que Franklin D. Roosevelt ordenó a 120.000 japoneses-americanos a todos, desde bebés hasta los ancianos-que se celebrará en los campos de detención de la duración de la Segunda Guerra Mundial. Esto es ampliamente considerada como un momento vergonzoso en la historia de EE.UU., una lección aprendida. Sin embargo, un largo rastro de documentos federales indican que la posibilidad de la detención a gran escala no ha sido nunca abandonado por las autoridades federales. Alrededor de la época de los disturbios de 1968 la raza, por ejemplo, un documento elaborado en los EE.UU. los planes de Guerra del Ejército College detallada para reclutar a millones de "militantes" y "negros de América", que se celebrarían en "centros de concentración o campos de reasentamiento". A finales de 1980, el Austin American-Statesman y otras publicaciones informaron sobre la existencia de 10 campamentos de detención en instalaciones militares en todo el país, donde cientos de miles de personas que podría celebrarse en caso de disturbios políticos internos. Más que estos servicios se encargó en 2006, cuando Kellogg Brown & Root, entonces una subsidiaria de Halliburton, fue entregado un contrato de $ 385 millones para establecer una "detención temporal y capacidad de procesamiento" para el Departamento de Seguridad Nacional. El contrato es corto en detalles, indicando solamente que las instalaciones se utilizarían para una "afluencia inesperada de inmigrantes, o para apoyar el desarrollo rápido de nuevos programas." Justo lo que los "nuevos programas" podría ser no se especifica.

En los días después de nuestro hipotético ataque terrorista, los acontecimientos que podrían desempeñar a cabo de esta manera: Con la población presa del miedo y la ira, las autoridades de emprender acciones sin precedentes en el nombre de la seguridad pública. Los funcionarios del Departamento de Seguridad Nacional de comenzar activamente escudriñando las personas que-por un conjunto enormemente amplio de razones, se han marcado en el principal núcleo como posibles amenazas internas. Algunas de estas personas podrían recibir una carta o una llamada telefónica, otras una solicitud de registro con las autoridades locales. Sin embargo otros pueden escuchar un golpe en la puerta y encontrar la policía o fuera de los soldados armados. En algunos casos, las autoridades sólo pueden hacer algunas preguntas. Otros sospechosos pueden ser detenidos y acompañado a los centros de detención federal, donde podían ser detenidos sin un abogado hasta que el estado de emergencia ya no está en vigor.

Es, por supuesto, apropiada para cualquier gobierno para planear para lo peor. Pero cuando los planes COG están rodeados de secreto extremo, efectivamente no reglamentada por el Congreso o los tribunales, y casada con un estado de vigilancia extralimitación-como parece ser el caso de la principal núcleo de observadores, incluso sobrio debe sopesar si las protecciones establecidas por la ley federal gobierno son cada vez más peligroso para Estados Unidos que cualquier amenaza externa.

Otra fuente bien informada-un operativo de ex militares regularmente informado por los miembros de la comunidad de inteligencia -dice este programa en particular tiene raíces que se remontan al menos a la década de 1980 y fue creada con la ayuda de la Agencia de Inteligencia de Defensa. Le han dicho que el programa utiliza un software que hace juicios de predicción del comportamiento de los objetivos y temas de su círculo de asociaciones con el "análisis de redes sociales" y herramientas de modelado de la inteligencia artificial.

Cuanto más datos que tiene un objetivo particular, el mejor [el software] puede predecir lo que el objetivo va a hacer, cuando el objetivo se va, que se convertirá en busca de ayuda", dice. "Núcleo principal es la tabla de contenidos de toda la información ilegal que el gobierno de EE.UU. ha [compilado] en objetivos específicos". Un experto en inteligencia que ha sido informado por los contactos de alto nivel en el Departamento de Seguridad Interior confirma que una base de datos de este tipo existe, pero añade que "es menos de un mega-base de datos que una forma de búsqueda de numerosas bases de datos de otros organismos en el mismo tiempo.

Control de multitudes neoyorquinos caminando a casa en la tarde de los atentados del 11 de septiembre (Foto: Getty Images)

Una serie de programas de divulgación pública, dicen las fuentes, ahora el suministro de datos principal del Núcleo. Los más notables son los programas nacionales de vigilancia de la NSA, que se inició a raíz del 9/11, por lo general a que se refiere en los informes de prensa como"las escuchas telefónicas sin orden judicial.

En marzo, un artículo de primera plana en el Wall Street Journal arrojar más luz sobre el alcance extraordinariamente invasiva de los esfuerzos de la NSA: Según el diario, ahora el gobierno pueda monitorear electrónicamente "grandes volúmenes de registros nacionales de e-mails y búsquedas en Internet, así como las transferencias bancarias, transacciones de tarjeta de crédito, registros de llamadas telefónicas y los viajes."Las autoridades emplean "los programas de software sofisticados" para tamizar a través de los datos, la búsqueda de "patrones sospechosos". En efecto, el programa es un catálogo de masa de la vida privada de los estadounidenses. Y es notable que las sugerencias de artículo en la posibilidad de programas como el principal núcleo. "El [NSA] esfuerzo también los vínculos en los datos de un grupo ad hoc de recogida de los llamados programas de negro, cuya existencia es no divulgada", informó el Journal, citando a funcionarios anónimos. "Muchos de los programas en los distintos organismos comenzó años antes del 9/11 ataques, pero desde entonces se han dado mayor alcance.

Estamos al borde de un precipicio, dice Bruce Fein, principal funcionario de justicia en la administración Reagan."Para un planificador de emergencia nacional, todo el mundo ve como un peligro para la estabilidad", la siguiente información parece ser un juego justo para la recolección sin orden judicial: la dirección de correo electrónico enviar y recibir de, y las líneas de asunto de esos mensajes, la números de teléfono que marcar, los números de línea en su línea, y la duración de las llamadas, los sitios de Internet que visita y las palabras clave en las búsquedas web; los destinos de los billetes de avión de comprar, las cantidades y la ubicación de sus cajeros automáticos los retiros, y los bienes y servicios que usted compra en las tarjetas de crédito. Toda esta información se archiva en las supercomputadoras del gobierno y, según las fuentes, también se introducen en la base de datos del núcleo principal.

Principales Core también supuestamente se basa en cuatro pequeñas bases de datos que, a su vez, de sacrificio del gobierno federal, estatal y local "inteligencia" de los informes, medios impresos y electrónicos, registros financieros, "bases de datos comerciales", y no identificado "entidades del sector privado". Información adicional proviene de una base de datos conocida como de la identidad del terrorismo Datamart Medio Ambiente, que genera listas de vigilancia de la Oficina del Director de Inteligencia Nacional, para su uso por las compañías aéreas, la aplicación de la ley, y los puestos fronterizos. Según el Washington Post, la lista de terroristas de las identidades se ha cuadruplicado en tamaño entre 2003 y 2007 para incluir unas 435.000 nombres. Terroristas del FBI de detección Centro lista de cruzar la frontera, que figuran 755.000 personas en el otoño de 2007, crece en 200.000 nombres de un año. Un ex agente de la NSA dice que el radar financiero del Departamento del Tesoro Crimes Enforcement Network, utilizando un sistema electrónico de transferencia de fondos del programa de vigilancia, también aporta datos principal núcleo, así como un programa del Pentágono que se creó en 2002 para supervisar los manifestantes contra la guerra y los activistas ambientales, tales como Greenpeace.

AQUI estaba apuntando desde la tarde noche e-mails y los planes de viaje a los registros de teléfono y las transacciones financieras, el gobierno le encuentra fascinante y puede considerar un enemigo potencial del Estado (Foto: Ilustración de Brett Ryder)

Si FEMA anteriores y en las listas del FBI son una indicación, la base de datos principal del Core incluye los disidentes y activistas de diversos orígenes, políticos y manifestantes fiscales, abogados y profesores, editores y periodistas, propietarios de armas, inmigrantes ilegales, los extranjeros, y una gran inofensivos muchos otros, la gente promedio.

Un analista veterano de lan CIA de inteligencia que mantiene activa certificaciones de alto nivel y sirve como asesor del Departamento de Defensa en el ámbito de las nuevas tecnologías de radar indica que durante el 2004 el teatro sala de hospital, James Comey, expresó su preocupación por cómo esta base de datos secreta estaba siendo utilizado "acumular de otra manera los datos privados, no específica ciudadanos de EE.UU. para su uso en un momento futuro." Aunque no específicamente familiarizados con el nombre principal del Core, añade, "Lo que se pidió la aprobación de la Comey legal era exactamente lo que la historia principal del Core sería." Una fuente informó periódicamente por la gente dentro de la comunidad de inteligencia añade: "Comey había descubierto que el presidente Bush había autorizado a la NSA para utilizar un altamente clasificado y compartimentada continuidad de la base de datos del Gobierno a los estadounidenses en la búsqueda informatizada de sus intersecciones nacional. [Comey] había concluido que la uso de la base de datos que 'Main Core' en peligro la legalidad de la totalidad del proyecto de vigilancia interna de la NSA.

Si el principal núcleo no existe, dice Philip Giraldi, ex agente de la CIA contra el terrorismo y un abierto crítico de la agencia, el Departamento de Seguridad Nacional (DHS) es su casa probable. "Si una lista maestra se está compilando, tendría que estar en un lugar donde no hay problemas legales", la CIA y el FBI se vea limitado por las leyes de supervisión y rendición de cuentas -así que sospecho que es en el DHS, que en la medida que yo sepa no funciona con estas restricciones. "Toma nota de que el DHS Giraldi ya mantiene una lista central de sospechosos de terrorismo y ha sido libremente añadir las personas que no representan una amenaza razonable para la seguridad nacional. "Está claro que el DHS tiene el mandato para el control y propiedad de las listas maestras. El proceso no es transparente, y los criterios para obtener en la lista no están claras." Giraldi continúa: Estoy seguro de que el contenido de dicha lista, un maestro [como principal Core] no ser cuidadosamente investigados, y habrá muchos nombres en ella por muchas razones: es muy probable incluidos los dos de nosotros.

Con Reagan en la década de 1980, el control del índice "del FBI en la seguridad" fue trasladado a otro que FEMA (Foto: Getty Images)

Sería principal núcleo, de hecho, ser legal? Según el experto constitucional Bruce Fein, quien se desempeñó como fiscal general adjunto asociado de Ronald Reagan, la cuestión de la legalidad es turbia: "En el caso de una emergencia nacional, el Poder Ejecutivo simplemente asume estas competencias", la facultad de recoger inteligencia nacionales y elaborar las listas de detención, por ejemplo, "si el Congreso no prohíbe explícitamente él. Es realmente hasta el Congreso para poner estas cosas para descansar, y el Congreso no lo ha hecho." Fein agrega que es prácticamente imposible de impugnar la legalidad de este tipo de recopilación de datos y los programas espía en los tribunales "cuando no hay persecución penal y [hay] ningún aviso a las personas en la lista del presidente de los "enemigos". Eso significa que si el Congreso sigue siendo de invertebrados, la ley va a ser lo que dice el presidente es-incluso en secreto. Él será el juez en sus propias fuerzas, y siempre la regla en su propio beneficio".

En comparación con PROMIS, los enemigos de Richard Nixon en la lista o el senador Joe McCarthy la lista negra de aspecto francamente crudo. El veterano analista de la CIA señala que la sugerencia de la inteligencia Comey que se retiraron los elementos infractores de que el programa podría ser engañoso: "Bush [pueden haber ido por delante y], firmado como Búsqueda de Inteligencia Nacional, de todos modos.

Pero incluso si nunca nos enfrentamos a una emergencia nacional, la mera existencia de la base de datos es un asunto de preocupación. "La capacidad para el uso futuro de esta información contra el pueblo norteamericano es tan grande que es virtualmente incomprensible", dijo el alto funcionario del gobierno dice.

En cualquier caso, las listas de vigilancia masiva de los ciudadanos nacionales pueden hacer nada para que estemos más seguros frente al terrorismo. Jeff Jonas, científico jefe en IBM, un experto de renombre mundial en la minería de datos, sostiene que tales esfuerzos no impedirá que las conspiraciones terroristas. "Porque hay tan poco de datos históricos de acto terrorista", Jonas le dice a Radar, "no hay suficiente volumen para crear predicciones precisas.

La recopilación de exceso de celo de una lista de vigilancia interna no es único en la historia estadounidense de la posguerra. En 1950, el FBI, en virtud de la notoriamente paranoide J. Edgar Hoover, comenzó a "acumular los nombres, las identidades y las actividades de"; sospecha de los ciudadanos estadounidenses en un índice de rápida expansión de la "seguridad" según documentos desclasificados. En una carta a la Casa Blanca, Truman, Hoover dijo que en el caso de ciertas situaciones de emergencia, las personas sospechosas se celebrará en los campos de detención supervisados por "Establecimiento Militar de la Nación". En 1960, una investigación del Congreso reveló más tarde, la lista del FBI de las personas sospechosas fueron "profesores, maestros y educadores, de mano de los organizadores y dirigentes sindicales, escritores, profesores, periodistas, y otros en el campo de los medios de comunicación, abogados, médicos, y científicos de otras personas potencialmente influyentes a nivel local o nacional, [y] las personas que potencialmente podrían proporcionar ayuda financiera o material "a no identificado" elementos subversivos. Este mismo FBI "índice de seguridad" habría sido mantenido y actualizado en la década de 1980, cuando fue trasladado al control de otro que FEMA (aunque el FBI negó a la vez).

FEMA, sin embargo, entonces conocida como la preparación para la Agencia Federal-que ya tenía su propio sistema de vigilancia nacional en el lugar, según una investigación de 1975 por el senador John V. Tunney de California. Tunney, el hijo del campeón de boxeo de peso pesado Gene Tunney y la inspiración para el personaje de Robert Redford en la película El Candidato, encontró que la agencia mantenía expedientes electrónicos, por lo menos 100.000 estadounidenses que la información contenida obtenida de un amplio rango de vigilancia computarizada. La base de datos se encuentra en la ciudad subterránea de la agencia secreta en el Monte del tiempo, cerca de la ciudad de Bluemont, Virginia. Las conclusiones del senador fueron confirmados en una investigación de 1976 por la revista The Progressive, que encontró que los equipos de Tiempo de montaje "la posibilidad de obtener millones de piezas [de] la información sobre las vidas personales de los ciudadanos norteamericanos aprovechando los datos almacenados en cualquiera de los 96 Federal de Reubicación Centros, una referencia a otras instalaciones clasificadas. Según el Progreso de las bases de datos de Mount Weather se realizaron "sin ningún conjunto de reglas establecidas o reglamentos. Su programa de vigilancia se mantiene en secreto, incluso de los líderes de la Cámara y el Senado.

Por si acaso el diario The Miami Herald sostuvo que Reagan leal Oliver North ha encabezado el desarrollo de un "plan de contingencia secreto" (Foto: Getty Images)

Diez años más tarde, una nueva ronda de los planes de gobierno la ley marcial salió a la luz. Un informe en el Miami Herald sostuvo que leal a Reagan y el Irán-Contra conspirador coronel Oliver North ha encabezado el desarrollo de "un plan de contingencia secreto"-cuyo nombre en código REX 84-que se pedía" la suspensión de la Constitución, convirtiendo el control de la Estados Unidos por la FEMA, [y] la designación de los comandantes militares para ejecutar gobiernos estatales y locales ". El plan del Norte también habría pedido la detención de más de 400.000 inmigrantes ilegales y un número indeterminado de ciudadanos estadounidenses en al menos 10 instalaciones militares mantienen como campos de explotación potencial.

Programa de North era tan sensible de la naturaleza que cuando el congresista de Texas Jack Brooks intentó a la pregunta del Norte acerca de ello durante el 1987 Irán-Contra las audiencias, que fue rechazada incluso por sus compañeros legisladores. "He leído en los periódicos de Miami y varios otros que ha habido un plan por el que la misma agencia [FEMA] que suspender la Constitución de Estados Unidos", dijo Brooks. "Yo estaba profundamente preocupado y se pregunta si ese era el ámbito en el que él [Norte] ha funcionado". El senador Daniel Inouye, presidente del Comité Selecto del Senado sobre Irán, le cercenó su colega, diciendo: "Esta cuestión afecta a una zona muy sensible y clasificada, por lo que puedo solicitar que no se tocan, señor." Aunque Brooks presionado para una respuesta, la línea de preguntas no se le permitió continuar.

La revista Wired se presentó información perjudicial adicional, que revela en 1993 que el Norte, que opera desde un sitio seguro de la Casa Blanca, supuestamente contrató a un programa de base de datos de software denominado PROMIS (ostensiblemente, como parte del plan de 84 REX). PROMIS, que tiene una historia extraña y controvertida, fue diseñado para rastrear individuos presos, por ejemplo, por agrupar la información de bases de datos dispares en un único registro. Según Wired, "Uso de las computadoras en su centro de mando, el norte de seguimiento de disidentes y posibles alborotadores en los Estados Unidos. Comparación con PROMIS, los enemigos de Richard Nixon en la lista o el senador Joe McCarthy la lista negra de aspecto francamente crudo". Algunas fuentes han sugerido que las bases de datos de radar de seguimiento del gobierno estadounidenses de hoy, incluida la principal del núcleo, todavía podría haber PROMIS código basado en el legado de la época en Norte corría sus programas.

A raíz del 9/11, los programas de vigilancia interna de todo tipo expandido dramáticamente. Como una fuente bien ubicada en la comunidad de inteligencia dice, "Los guantes parecía salir". Lo que no está claro todavía es qué tipo de programas que aún no divulgada puede haber sido autorizado por la Casa Blanca de Bush. Marty Lederman, un funcionario de alto nivel en el Departamento de Justicia con Clinton, escrito en un blog de la ley el año pasado, se preguntó: "¿Hasta qué punto los programas que se aplican [después de 9/11]? ¿Cómo notable fue el incumplimiento de la ley?" El Congreso ha intentado, y en su mayoría no, para averiguarlo.

LECCIONES DE LA HISTORIA DE japoneses estadounidenses se trasladaron a campos de internamiento en la Segunda Guerra Mundial

En julio de 2007 y agosto de nuevo pasado, el representante Peter DeFazio, demócrata de Oregon y un alto miembro del Comité de Seguridad Nacional de la Cámara, solicita el acceso a los "anexos clasificados" de la continuidad de la administración Bush del programa de Gobierno. DeFazio interés ha estado motivada por la Directiva Presidencial de Seguridad Nacional 20 (también conocido como NSPD-51), publicado en mayo de 2007, que se reserva para el Poder Ejecutivo la facultad exclusiva de decidir lo que constituye una emergencia nacional y para determinar cuando la emergencia haya pasado. DeFazio encontrado esta desconcertante.

Pero él y otros dirigentes de la Comisión de Seguridad Interior, incluido el Presidente Bennie Thompson, demócrata de Mississippi, se les negó una revisión de la continuidad de los anexos de Estado clasificada. A día de hoy, sus llamadas de divulgación han sido ignorados por la Casa Blanca. En un comunicado de prensa emitido en agosto pasado, DeFazio hizo pública su preocupación de que la NSPD-51 Continuidad de los planes del Gobierno son "extra -constitucional o inconstitucional". Alrededor del mismo tiempo, le dijo al Oregonian: "Tal vez la gente que piensa que hay una conspiración por ahí tienen razón.

Ninguno de los principales candidatos presidenciales han hecho la pregunta, "Como presidente, va a seguir programas agresivos de vigilancia interna en la vena de la administración Bush?" El Congreso se ha ampliado recientemente el camino para los dos extra-constitucional de las detenciones por la Casa Blanca y el uso doméstico de la fuerza militar durante una emergencia nacional. La Ley de Comisiones Militares de 2006 efectivamente suspendido el habeas corpus y liberado el Poder Ejecutivo a designar a cualquier ciudadano norteamericano como "combatiente enemigo" perder todos los privilegios concedidos en virtud de la Carta de Derechos. El John Warner National Defense Authorization Act, aprobada en 2006, incluyó en el último jinete minutos de duración titulado "Uso de las Fuerzas Armadas en las emergencias importantes público", que permitió el despliegue de unidades militares de EE.UU. no sólo para sofocar insurrecciones internas-como lo permite en virtud de Posse Comitatus y la Ley de Insurrección de 1807-sino también para hacer frente a una amplia gama de calamidades, como "desastre natural, epidemia, u otra emergencia seria de salud pública, ataque terrorista o un incidente".

Más preocupante, en 2002, el Congreso autorizó la financiación para el Comando Norte de EE.UU., o NORTHCOM, que, según el Washington Post, experto en inteligencia militar William Arkin, "permite que las operaciones militares de emergencia en los Estados Unidos sin la supervisión o el control civil.

"Estamos al borde de un acantilado y estamos a punto de caerse", dice el abogado constitucionalista y ex funcionario de la administración Reagan, Bruce Fein. "Para un planificador de emergencia nacional, todo el mundo ve como un peligro para la estabilidad. No hay duda de que el Congreso tiene la autoridad para denunciar todo esto, por ejemplo, a negarse a asignar fondos para la preparación de una lista de los ciudadanos de EE.UU. para ser internados en el caso de la ley marcial. Pero el Congreso es la rama de los invertebrados. Ellos dicen: 'Tenemos que ser cautelosos. La misma vieja mierda que usted asocia con cobardes. Nada de esto va a cambiar bajo una administración demócrata, a menos que tenga estadista excepcional y el valor de levantarse y decir, 'Usted sabe, las democracias aceptar ciertos riesgos de que la tiranía no."

CREÍBLE TESTIGO James Comey (Foto: Getty Images)A partir de este escrito, DeFazio, Thompson y los otros 433 miembros de la Cámara se debate la llamada Ley de Protección de América, después de un proyecto de ley similar aprobada en el Senado. A pesar de su nombre, la Ley no ofrece protección para los ciudadanos de EE.UU., sino que sería vacunar a los litigios de los gigantes de las telecomunicaciones de EE.UU. en connivencia con el gobierno en la vigilancia de los estadounidenses para alimentar a las hambrientas fauces de bases de datos como principal del Núcleo. Bajo la nueva legislación para legalizar los programas que parecen ser inconstitucional.

Mientras tanto, el misterio del testimonio de James Comey ha desaparecido en el pantano de la elección de la cobertura de año. Ninguno de los principales candidatos presidenciales han sido las preguntas que están tan profundamente pertinentes para el futuro del país: Como presidente, va a seguir programas agresivos de vigilancia interna en la vena de la administración Bush? Se encontrará el COG planos que los representantes DeFazio y Thompson no se les permitió leer? ¿Qué sugiere sobre el estado de la nación que los EE.UU. está clasificada por grupos de libertades civiles en todo el mundo como una "sociedad de vigilancia endémica", junto con los regímenes represivos, como China y Rusia? ¿Cómo puede prosperar en una democracia con un aparato de espionaje masivo de la tecnología desplegada en contra de todo acto de expresión política, privada o pública? (Radar poner estas preguntas a los portavoces de las campañas de McCain, Obama y Clinton, pero al cierre de esta edición aún no había recibido ninguna respuesta.) En estos días, es raro escuchar una voz como la del senador Frank Church, quien en la década de 1970 condujo las investigaciones sobre los crímenes de inteligencia explosivos EE.UU. interna que impulsó las reformas que ahora se están erosionando. "La capacidad tecnológica que la comunidad de inteligencia ha dado el gobierno le daría la posibilidad de imponer la tiranía total", señaló la Iglesia en 1975. "Y no habrá manera de luchar, porque el esfuerzo más cuidadoso de combinar juntos en la resistencia al gobierno, no importa lo privado se ha hecho, está al alcance del gobierno para saber". Christopher Ketcham escribe para Harper's, GQ, y Mother Jones, entre otras publicaciones,UPDATE

Dado que este artículo fue a la prensa, varios documentos que han surgido para sugerir la historia tiene las piernas más largas de lo que pensábamos. Lo más preocupante entre estos octubre de 2001 es un memorando del Departamento de Justicia que se detallaban las competencias extra-constitucional de los militares de EE.UU. podría invocar durante las operaciones de internos a raíz de un ataque terrorista. En la nota, John Yoo, entonces asistente de fiscal general, "la conclusión de que la Cuarta Enmienda no es de aplicación a las operaciones militares nacionales". (Yo, como la mayoría de los lectores saben, es el autor de la infame memorando de Tortura que, de manera bizarro, readapta la definición de "legal" de la tortura para permitir casi cualquier cosa por debajo de asesinato.) En el memorando de octubre de 2001, Yoo se refiere a un clasificado del Departamento de Justicia el documento titulado "Autoridad para el Uso de Fuerza Militar para las actividades de combate del terrorismo, en los Estados Unidos." Según Associated Press, "Exactamente lo que la acción militar nacional fue cubierto por la nota de octubre no está claro. Pero documentos federales indican que el memorando se refiere a los atentados terroristas de la Agencia de Seguridad Nacional, Programa de Vigilancia". El Procurador General John Mukasey, el mes pasado se negó a aclarar ante el Congreso si la memo de Yoo estaba todavía en vigor. Mientras tanto, fuentes del Congreso dicen que el congresista de radar Peter DeFazio aparentemente ha abandonado su esfuerzo por llegar a la parte inferior de la Casa Blanca anexos COG clasificados. Penny Dodge, jefe de personal de DeFazio, dice lo contrario. "Vamos a enviar una carta solicitando una reunión de información clasificada pronto", dijo a Radar de esta semana. Este artículo es de la edición de mayo y junio de Radar Magazine. . Sorry, the following error…

Global Research Articles by Christopher Ketcham